C’est arrivé près de chez vous

Janvier 2018, Jonathan Powell vient d’être condamné à 6 mois de prison ferme après avoir été reconnu coupable d’acte de piratage à l’encontre de plus de 1 000 comptes de courrier électronique. Le pirate s’était attaqué aux étudiantes de l’une des universités de la ville de New York.

Sa mission, collecter des photos et des vidéos sexuellement explicites. Un pervers ? Certainement. Un commerçant ? Aussi ! Il faut savoir que ce genre de document se vend dans le blackmarket et sur le web. La photo ou la vidéo compromettante pouvant trouver preneur pour quelques dizaines d’euros. Des blogs se sont même spécialisés dans la diffusion de photos volées.

Jonathan Powell a réussi ses intrusions en exploitant les outils de réinitialisation des mots de passe. Lorsque les étudiants oublient leurs identifiants de connexion, les outils permettent de recevoir leur sésame, par courriel. Une fois que Powell a eu accès à des comptes mails compromis, il a pu demander la réinitialisation de mot de passe sur des sites tiers, comme Apple iCloud, Facebook, Google, LinkedIn ou encore Yahoo. Selon le ministère de la Justice US, le pirate voyeur a réinitialisé 18 640 mots de passe, entre octobre 2015 et septembre 2016. 1 378 changements de mot de passe associés ont été orchestrés.

Des intrusions qui n’auraient pas été possibles si la double authentification avait été programmée.

Ce que vous risquez

Les risques sont nombreux. Accès à vos espaces privés, à vos mails, à vos données personnelles et privées. Pour des outils web tels que Youtube, destruction de vos images. Pire, diffusion de documents sous votre nom. L’usurpation d’identité est l’un des risques majeurs. Pour votre webmail, de type gMail, lecture de vos courriels. Possibilité d’en diffuser sous votre identité. Même sanction pour les réseaux sociaux tels que Facebook, Youtube, Linkedin …

Comment se protéger

Avoir un mot de passe compliqué, avec chiffres, lettres et signes de ponctuation est indispensable (voir fiche mot de passe). Il faut cependant rajouter une couche supplémentaire de sécurité. Cette double authentification permet de protéger votre compte en cas de vol, détournement, de votre mot de passe de base. Bilan, si un pirate met la main sur votre précieuse clé d’accès, sans ce double sésame, il ne pourra pas agir sur votre compte, vos données. Si la mise en place de la double authentification (2FA) n’est pas toujours dès plus simple, elle vous sauvera clairement de toutes les tentatives d’intrusion. Par exemple, vous êtes en voyage d’affaire, en vacances … et vous souhaitez vous connecter à votre réseau social préféré. Vous vous branchez sur un ordinateur mis à disposition par l’hôtel et vous tapez votre mot de passe. Vous vaquez à vos occupations numériques. Une fois terminées, vous coupez votre connexion.

Mais vous n’avez pas prêté attention à ce regard, au-dessus de votre épaule. Regard qui a intercepté votre mot de passe. Il peut aussi s’agir d’un logiciel espion dans la machine, interceptant les frappes claviers (voir fiche trojan) ou l’administrateur de l’informatique proposée gratuitement capable de regarder vos faits et gestes numériques. Sans la double authentification, les malveillants cités pourront revenir quelques minutes plus tard et prendre la main sur votre réseau social. Avec la double authentification, impossible pour eux d’agir.

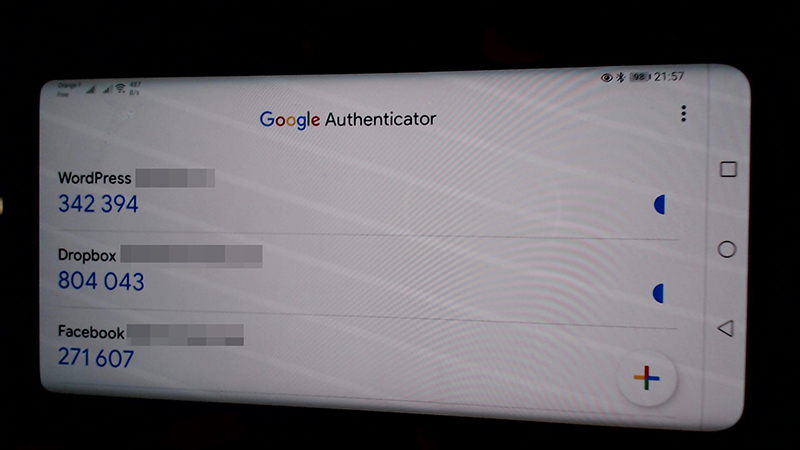

La double authentification fonctionne comme une seconde clé. Elle est communiquée par téléphone, par SMS, par la voix ou via une application dédiée sous forme de 6 chiffres aléatoires. Des chiffres qui changent toutes les 30/60 secondes. Sans ces chiffres, votre mot de passe ne sert à rien. Parmi les logiciels de références gérant la double authentification : Google Authenticator, Authy ou encore Authenticator de Microsoft.

Bilan, sur chaque nouvel ordinateur que vous utiliserez, il vous sera demandé un second code. Ce dernier est unique, à la différence de votre mot de passe. Bilan, sans vos deux clés, point d’accès. Face à un pirate, la double authentification vous protégera, du moins l’incitera à regarder ailleurs.

Le fonctionnement de la double authentification est quasiment la même pour l’ensemble des propositions faîtes par les géants de l’Internet. Vous vous rendez-vous dans votre administration, vous sélectionnez Double authentification, ou 2FA, ou authentification à deux facteurs ou encore two factor authentication. Vous fournissez votre numéro de téléphone ou vous flash codé, avec votre smartphone, le QRcode proposé. Votre téléphone sera ainsi reconnu par l’outil 2FA exploité par le site que vous souhaitez relier. A noter que l’hébergeur Français OVH propose une validation en deux étapes par SMS. A chaque connexion à l’administration de votre compte client, un sms vous est envoyé avec un code valide quelques minutes.

Vous trouverez, dans ce livre, plusieurs fiches qui vous permettront un pas-à-pas, avec Facebook, Twitter, Google ou encore Linkedin.

A noter qu’il existe aussi des clés de sécurisation baptisées UF2. L’UF2 (Universal Second Factor) est un standard de sécurité qui permet de se passer d’un second code. Il suffit de rentrer la clé USB 2FA au moment de la fourniture de votre mot de passe pour valider l’accès via cette double authentification physique. Seul bémol… cela ne fonctionne pas partout. Peu de sites sont compatibles. Pour le moment Facebook, Gmail, Dropbox, GitHub, FastMail, Dashlane ou encore WordPress.